SpyEye, el Troyano Bancario ya en Android

Ya hemos mencionado en numerosas ocasiones que Android es un sistema operativo seguro y que tiene muchos mitos que intentan desbancar esta afirmación tan cierta como real. En breve, publicaremos un post al estilo “Mitos y Leyendas en Android” intentando desmitificar esta leyenda urbana sobre los “supuestos” virus en Android.

Siendo cierto lo anterior, no deja de ser igualmente cierto que el punto de mira de cierta scene se dirige directamente hacia este SO y compañías como McAfee y Kaspersky alerten del vertiginoso incremento de malware para este SO. Si sobre una balanza fuéramos capaces de poner en un lado la popularidad y en otro los ataques, veríamos como son directamente proporcionales y completamente equitativos, es decir, a mayor popularidad mayor ataque a su vulnerabilidad. Este es el motivo por el que el aumento en los ataques para Android haya aumentado espectacularmente en lo que llevan de año y su fin no sea cercano.

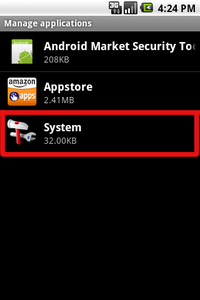

Esta introducción me sirve para argumentar el nuevo Troyano detectado para Android que es capaz de robar datos bancarios de sus negligentes víctimas y que hizo su aparición primeramente en los PCs. Dicho troyano, conocido bajo el nombre de SpyEye, no hace otra cosa que pedir directamente información sobre datos bancarios al usuario. Dicho de este modo todos podríamos pensar que es absurdo puesto que nadie en su cabal juicio lo haría, pero la mente retorcida de sus creadores llega un poco más allá camuflando dicha operatividad hasta el punto de pasar inadvertida haciendo creer al usuario que la aplicación necesaria para dicha ejecución es totalmente legítima del Banco. SpyEye roba información de autentificación enviada por el mismísimo Banco mediante SMS al dispositivo Android. Todo esto es llevado a cabo con la instalación de un programa que, aparentemente, te muestra el mismo banco una vez te has conectado al mismo, como precaución a los posible virus en Android. Una vez se ha instalado en tu dispositivo, se camuflará bajo el nombre “System” y no será visible para terminales que no tengan acceso Root y, por tanto, posibilidad de escudriñar el sistema.

Para su activación necesitará que el usuario ingrese con un número específico de activación falsa que siempre es el 251340. La aplicación interceptará los SMS mandados por el Banco y los enviará a un servidor externo donde hará acopio de los datos que su Banco ha utilizado como medio de defensa para evitar la pérdida de las claves bancarias. Dicho malware pide los permisos de:

- SMS_RECEIVED

- NEW_OUTGOING_CALL”

Si no estamos seguros de haber hecho lo correcto y no instalar JAMAS aplicaciones que no vengan desde el Market y que no pidan permisos que no les deben pertenecer, podemos averiguar si hemos caído en el fraude mediante la herramienta gratuita DeBank creada por la compañía finlandesa Fitsec que nos mostrará si hemos sido víctimas del descuido o no.

Como siempre, desde 4ndroid, advertimos que la mejor manera de evitarnos sustos es ser precavido: ante la duda no instalar.

Fuente Trusteer